| ТОП САЙТА |

| Последние сообщения в разделах форума |

Самые популярные темы |

Последние свежие новости |

Лучшие пользователи форума |

|

|

|

dex (10360 постов) dex (10360 постов) |

|

|

Новости интернета

| |

| admin | Дата: Пт, 05.11.2010, 00:03 | Сообщение # 1 |

Супер-Модератор

Группа: Администраторы

Сообщений: 50259

Награды: 136

Репутация: 457

Статус: Online

| Хакеры атакуют браузер Microsoft Internet Explorer

Корпорация Microsoft сегодня выпустила экстренное предупреждение на сайте Technet, согласно которому в сети зафиксировано распространение нового эксплоита, атакующего ранее неизвестную критическую уязвимость в браузере Internet Explorer. В Microsoft Security Responce Center подтвердили, что уязвимость носит критически опасный характер и ей подвержены все поддерживаемые на данный момент версии браузера, начиная с IE6 и заканчивая бета-версией IE9. Специалист по анализу уязвимостей в программном обеспечении Microsoft Джонатан Несс говорит, что пока в сети обнаружены эксплоиты для IE6, но они при некоторой доработке могут быть использованы для 7 и 8 версий браузера. По данным специалистов Microsoft Security Responce Center , на сегодня уязвимость имеет "крайне ограниченное" распространение. Уязвимость позволяет запустить атаку класса Drive-By при посещении злонамеренного сайта и обойти систему защиты Windows. Специалисты говорят, что атака запускается "мгновенно" и без каких-либо оповещений со стороны системы. Несколько лучше обстоят дела у пользователей IE8 и систем Windows Vista и Windows 7, так как здесь присутствует технология DEP или Data Execution Prevention, которая включена по умолчанию и она не даст злонамеренным кодам начать исполнение в системе без явной на то команды пользователя. Кроме того, в последней версии Windows 7 есть и технология ASLR или Address Space Layout Randomization, которая блокирует подобные атаки за счет рандомизации адресного пространства кодов, попавших в ОЗУ компьютера из интернета. В компании Symantec заявили, что впервые увидели эксплоит пару дней назад и судя по характеру его распространения, он рассылается некими частными лицами преимущественно по корпоративным email, вероятно с целью промышленного шпионажа. В Symantec говорят, что сами коды эксплоита не рассылаются, в письмах идут ссылки на вредоносные сайты. "Рассылка писем идет в разные компании, работающие в разных секторах экономики и находящимися в разных странах", - говорит Викрам Такур, технический аналитик Symantec. На данный момент в Microsoft не говорят, когда точно будет выпущен патч для озвученной уязвимости, говоря лишь, что технические специалисты уже начали работать над исправлением. В качестве временной меры компания советует убедиться в активности технологии DEP, а также в актуальности баз знаний антивирусного программного обеспечения.

http://www.cybersecurity.ru/

Ш@ринг TELEGRAM @avd777 Самый качественный шаринг и IPTV!!! Подробности здесь

|

| |

|

|

| peresihne | Дата: Сб, 25.05.2024, 13:07 | Сообщение # 9841 |

Супер-Модератор

Группа: Проверенные

Сообщений: 12757

Награды: 11

Репутация: 42

Статус: Offline

| «Лаборатория Касперского» обнаружила вирус-вымогатель ShrinkLocker — он использует BitLockerФункция Windows BitLocker снова стала оружием в руках киберпреступников. Специалисты из «Лаборатории Касперского» обнаружили новый вирус-вымогатель под названием ShrinkLocker, который задействует для шифрования данных на атакуемых устройствах BitLocker. Злоумышленники использовали этот вымогатель для атак на IT-инфраструктуру компаний и государственных учреждений в Мексике, Индонезии и Иордании. Источник изображения: securelist.com

Компьютер думает так,как думает его хозяин.

|

| |

|

|

| peresihne | Дата: Сб, 25.05.2024, 19:00 | Сообщение # 9842 |

Супер-Модератор

Группа: Проверенные

Сообщений: 12757

Награды: 11

Репутация: 42

Статус: Offline

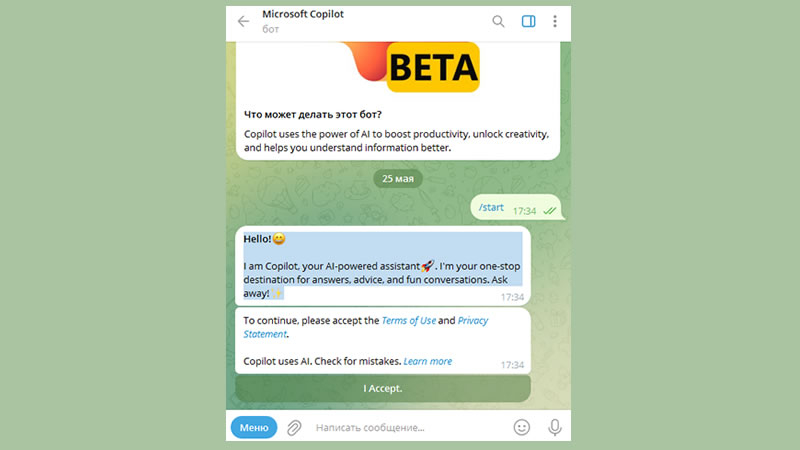

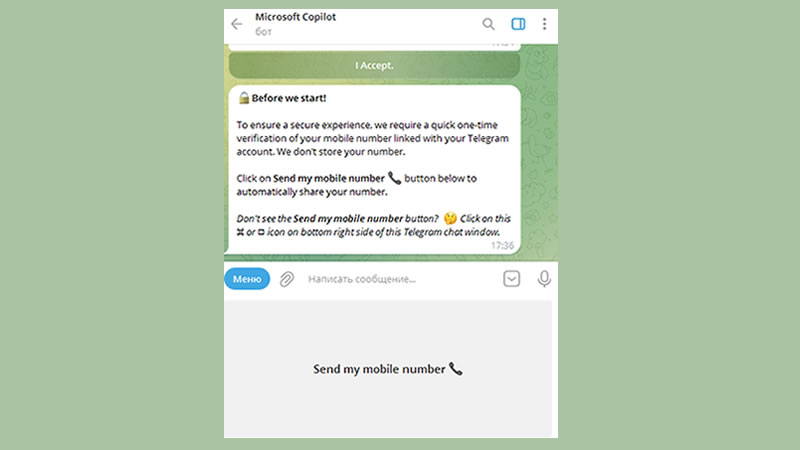

| В Telegram появился официальный чат-бот Microsoft CopilotMicrosoft запустила бета-версию своего чат-бота Copilot в популярном мессенджере Telegram. Чат-бот, построенный на базе искусственного интеллекта, способен выполнять разнообразные задачи и отвечать на вопросы пользователей непосредственно в мессенджере. Источник изображения: Microsoft  Источник изображения: Microsoft  Источник изображения: Microsoft

Компьютер думает так,как думает его хозяин.

|

| |

|

|

| peresihne | Дата: Вт, 08.10.2024, 14:11 | Сообщение # 9843 |

Супер-Модератор

Группа: Проверенные

Сообщений: 12757

Награды: 11

Репутация: 42

Статус: Offline

| YouTube начал блокировать трафик при переносе контента

У российских видеохостингов RuTube и «VK Видео» возникли проблемы при переносе контента с YouTube, в двух IT-компаниях, а также топ-менеджер одного из медиахолдингов заявили, что YouTube замедляет перенос контента, блокируя трафик.

из-за этих препятствий российским платформам приходится скачивать видео с помощью зарубежных VPN. Собеседники издания заявили, что YouTube блокирует процесс переноса контента как с российских, так и с иностранных IP-адресов.

Эксперты, опрошенные , усомнились, что YouTube специально ограничивает именно российские видеосервисы. По их мнению, дело в том, что видеохостинг начал активнее бороться со всеми способами автоматизированного сбора информации.

RuTube запустил функцию переноса контента с YouTube в августе. В компании сообщили, что процесс занимает несколько часов, но иногда - от двух до пяти дней. В «VK Видео» возможность переноса контента существует с 2023 года.

Компьютер думает так,как думает его хозяин.

|

| |

|

|

| peresihne | Дата: Вт, 08.10.2024, 14:11 | Сообщение # 9844 |

Супер-Модератор

Группа: Проверенные

Сообщений: 12757

Награды: 11

Репутация: 42

Статус: Offline

| Хакери атакували ВДТРК: не працюють онлайн-мовлення і внутрішні сервіси

Медіахолдинг ВДТРК зазнав безпрецедентної хакерської атаки, унаслідок якої було виведено з ладу онлайн-мовлення і внутрішні сервіси компанії. Передбачається, що хакери стерли дані з серверів, включно з резервними копіями.

В атаці підозрюється хакерське угруповання sudo rm -RF, відоме атаками на російські інтернет-ресурси, зокрема на RuTube у 2022 році. Експерти припускають, що використовувався вірус-шифрувальник, який видаляє файли замість їхнього шифрування. Відновлення може зайняти щонайменше добу, якщо протоколи відновлення збігаються з тими, що застосовувалися під час атаки на RuTube.

Наразі фахівці ВДТРК ведуть роботу над усуненням наслідків атаки. У пресслужбі медіахолдингу заявили, що ситуація під контролем, і незабаром всі сервіси будуть відновлені. Однак експерти наголошують на важливості виявлення та усунення вразливостей, щоб запобігти повторним атакам.

«Утім, просто відновити систему – лише мала частина роботи. Не менший пріоритет зараз у завдання з виявлення способів і точок проникнення хакерів. Адже якщо ці лазівки не закрити, ВДТРК одразу ж буде атакована повторно», – пояснило джерело в компанії.

До холдингу ВДТРК входять федеральні телеканали «Россия 1», «Россия 24», «Россия Культура», понад 80 регіональних телерадіокомпаній і п’ять радіостанцій, зокрема «Вести ФМ» і «Радио России».

Компьютер думает так,как думает его хозяин.

|

| |

|

|

| peresihne | Дата: Вт, 08.10.2024, 14:12 | Сообщение # 9845 |

Супер-Модератор

Группа: Проверенные

Сообщений: 12757

Награды: 11

Репутация: 42

Статус: Offline

| Linux-вирус Perfctl заразил с 2021 года тысячи серверов и скрытно майнит на них криптовалюту

Обнаружено опасное вредоносное ПО Perfctl, которому удалось заразить несколько тысяч машин под управлением Linux. Вирус отличают скрытые механизмы работы, способность эксплуатировать широкий набор ошибок в конфигурации, а также большой ассортимент вредоносных действий, которые он может выполнять.

Perfctl работает как минимум с 2021 года. Он устанавливается, эксплуатируя более 20 000 распространённых ошибок конфигурации, а значит, его потенциальными целями могут оказаться миллионы подключённых к интернету машин, говорят специалисты по вопросам кибербезопасности из компании Aqua Security. Вирус также может эксплуатировать уязвимость системы Apache RocketMQ за номером CVE-2023-33246 с рейтингом 10 из 10, которая была закрыта в прошлом году. Вредонос получил название Perfctl в честь компонента, который занимается скрытой добычей криптовалют, — имя составлено из названий средств мониторинга perf и ctl в Linux. Для вируса характерно использование имён процессов или файлов, идентичных или похожих на легитимные в Linux.

Вирус маскируется, прибегая и к множеству других трюков. Многие из своих компонентов он устанавливает как руткиты — особый класс вредоносов, способных скрывать своё присутствие от операционной системы и инструментов администрирования. Другие скрытые механизмы Perfctl:

приостановка поддающихся лёгкому обнаружению действий, когда пользователь входит в систему;

использование сокета Unix через Tor для внешней связи;

удаление двоичного файла после установки и последующий запуск в качестве фоновой службы;

манипуляции с процессом Linux pcap_loop, мешающие зафиксировать вредоносный трафик;

подавление ошибок mesg, пресекающее вывод предупреждения во время выполнения.

Вирус способен оставаться на заражённой машине после перезагрузок или попыток удаления основных компонентов. Для этого он может настроить среду во время входа пользователя и загрузиться раньше легитимных рабочих нагрузок, а также копировать себя из памяти в несколько мест на диске. Perfctl не только занимается майнингом криптовалюты, но и превращает машину в прокси-сервер, за доступ к которому хакеры взимают плату с тех, кто хочет оставаться анонимным. Кроме того, вирус служит бэкдором для установки вредоносов других семейств.

Воспользовавшись уязвимостью или ошибкой конфигурации, код эксплойта загружает основную полезную нагрузку с сервера, который был взломан ранее и превратился в канал распространения вирусов — в одном из случаев такая полезная нагрузка называлась «httpd». После выполнения файл копирует себя из памяти в новое место назначения в каталоге «/tmp», запускает его, удаляет исходный процесс и загруженный двоичный файл. Переместившись в каталог «/tmp», файл выполняется под другим именем, которое имитирует имя известного процесса Linux — в одном из случаев он получил название «sh», — оттуда он устанавливает локальный процесс управления и контроля, а также пытается получить права root, эксплуатируя уязвимость CVE-2021-4043 открытого мультимедийного фреймворка Gpac, которая была закрыта в 2021 году.

Вирус продолжает копировать себя из памяти в несколько других мест на диске, используя имена, которые отображаются как обычные системные файлы. Далее устанавливается множество популярных утилит Linux, модифицированных для работы в качестве руткитов, и майнер. Для передачи управления стороннему оператору Perfctl открывает сокет Unix, создаёт два каталога и сохраняет там данные, которые необходимые для его работы: события хоста, местоположение копий, имена процессов, журналы связи, токены и дополнительная информация. Все двоичные файлы пакуются, шифруются и удаляются — это помогает обходить защитные механизмы и препятствует попыткам обратной разработки вируса. Perfctl приостанавливает работу, обнаруживая присутствие пользователя в файлах btmp или utmp, а также блокирует конкурирующие вирусы, чтобы сохранять контроль над заражённой системой.

Число заражённых Perfctl машин, по подсчётам экспертов, измеряется тысячами, но количество уязвимых машин — на которых не установлен патч от CVE-2023-33246 или присутствует неправильная конфигурация — исчисляется миллионами. Объёмы добытой скрытными майнерами криптовалюты исследователи ещё не подсчитали. Есть много признаков заражения — в частности, необычные всплески загрузки процессора или внезапные замедления работы системы, особенно во время простоя. Чтобы предотвратить заражение, необходимо закрыть на машине уязвимость CVE-2023-33246 и исправить ошибки конфигурации, на которые указали специалисты Aqua Security.

Компьютер думает так,как думает его хозяин.

|

| |

|

|

| peresihne | Дата: Вт, 08.10.2024, 14:12 | Сообщение # 9846 |

Супер-Модератор

Группа: Проверенные

Сообщений: 12757

Награды: 11

Репутация: 42

Статус: Offline

| YouTube увеличит максимальную продолжительность Shorts до трёх минут

YouTube анонсировал изменения для коротких видео. С 15 октября создатели контента смогут загружать видео в формате Shorts длиной до трёх минут. Также будет добавлена опция «меньше Shorts», которая позволит контролировать количество коротких видеороликов в ленте пользователей.

это изменение стало ответом на многочисленные запросы пользователей, которым для выражения своих идей в коротких видеороликах было недостаточно одной минуты. Интересно, что TikTok, конкурент YouTube, уже позволяет создавать видео длиной до 10 минут, постоянно увеличивая лимит с момента запуска своей платформы.

Помимо увеличения длительности видео, YouTube также представил новую функцию шаблонов, которая позволит создателям контента использовать уже готовые форматы других Shorts. Например, авторы смогут синхронизировать свои клипы с популярными звуковыми дорожками из других видео. Это напоминает уже существующую в TikTok опцию, которая позволяет выбирать предустановленные стили видео и настраивать их по своему усмотрению. В .........✴ Reels также реализована подобная возможность. В YouTube доступ к шаблонам будет осуществляться через кнопку «Remix».

Стоит отметить, что, несмотря на активное продвижение коротких видео, YouTube не забывает и о своём классическом формате. Компания осознаёт, что некоторые пользователи предпочитают длинные видео, которыми платформа и прославилась. Поэтому также анонсировано появление новой опции «Показывать меньше Shorts», которая позволит временно сократить количество коротких видео в ленте рекомендаций пользователя.

Компьютер думает так,как думает его хозяин.

|

| |

|

|

| peresihne | Дата: Вт, 08.10.2024, 14:12 | Сообщение # 9847 |

Супер-Модератор

Группа: Проверенные

Сообщений: 12757

Награды: 11

Репутация: 42

Статус: Offline

| У США заблокували 41 інтернет-домен, пов’язаний із російською розвідкою

Міністерство юстиції США оголосило у четвер про арешт 41 інтернет-домена, який використовувався агентами російської розвідки та її поплічниками для здійснення комп’ютерного шахрайства і зловживань у країні.

Російський уряд використовував цю схему для крадіжки конфіденційної інформації американців, застосовуючи, здавалося б, легальні електронні поштові скриньки, щоб обманом змусити жертв розкрити свої облікові дані», – сказала заступниця генерального прокурора Ліза Монако.

Зазначається, що вилучені домени використовувалися хакерами та злочинними сервісами з Callisto Group – оперативного підрозділу 18-го центру ФСБ РФ. Зловмисники використовували домени у межах «триваючої та складної фішинг-кампанії», щоб отримувати доступ до комп’ютерів та електронних поштових скриньок уряду США та інших жертв, а також викрадення звідти цінної інформації.

Згідно із пресрелізом, жертвами дій хакерів Callisto Group були американські компанії, колишні співробітники Розвідувального співтовариства США, співробітники Міноборони і Державного департаменту США, американські військово-оборонні підрядники та співробітники Міненергетики США.

У Мін’юсті поінформували, що компанія Microsoft, у співпраці з якою діяло відомство, подала цивільний позов з метою арешту 66 інтернет-доменів, які також використовували хакери Callisto Group, яку компанія називає Star Blizzard.

За даними Microsoft, у період із січня 2023 року до серпня 2024 року Star Blizzard атакувала понад 30 організацій громадського суспільства, серед яких журналісти, аналітичні центри і неурядові організації. Кінцевою метою злочинців було викрадення конфіденційної інформації та втручання у діяльність жертв за допомогою фішингових кампаній.

Наприкінці червня Microsoft повідомила більше як десять державних установ і державних університетів Техасу про те, що фінансовані Росією хакери отримали доступ до електронного листування між ними та компанією.

Компьютер думает так,как думает его хозяин.

|

| |

|

|

|